En la actualidad, la seguridad y la privacidad se han convertido en un factor importantísimo en medio de las numerosas violaciones de la privacidad a la que somos enfrentados por los gobiernos. Además, los principales sistemas operativos no ofrecen la comodidad y la garantía totales en estos dos aspectos.

Índice de contenidos

Las mejores distribuciones Linux para seguridad y privacidad

En medio de tantas noticias sobre hackeos de datos personales, y el espionaje, tenemos que buscar otras alternativas y herramientas que realmente nos proporcionen una navegación segura sin poner en riesgo nuestra privacidad.

Además, con los debates de que los principales sistemas operativos del mercado como Windows no son seguros, los sistemas basados en Linux están ganando cada vez más espacio en el mercado de sistemas operativos.

Una de las principales características de las distribuciones de Linux es la protección y la preocupación por la privacidad de sus usuarios. Por tratarse de un sistema de código abierto, es más fácil que expertos modifiquen el sistema de acuerdo con la necesidad de cada usuario, con el que también es posible hacer una serie de mejoras en la seguridad del sistema.

Si buscas navegar con seguridad y con 100% de anonimato en internet, necesitas conocer nuestra lista con las mejores distribuciones Linux para navegar de forma segura y privada.

Tails

Esta distribución de Linux se hizo muy famosa en el mundo de la tecnología, después de ser recomendada por el ex asesor de seguridad de la NSA y hoy prófugo del gobierno estadounidense, Edward Snowden. Tails es una distribución live que tiene como objetivo preservar tu anonimato y privacidad.

Ayuda a utilizar internet con anonimato y evitar ser censurado en prácticamente cualquier lugar y desde cualquier ordenador no dejando ninguna huella, a no ser que explícitamente pidas que lo haga.

Te recomendamos la lectura de las mejores distribuciones Linux

Este sistema operativo tiene como fin ser usado a partir de una memoria USB, DVD o tarjeta SD, y funciona de manera independiente del sistema operativo del PC. Está basado en Debian GNU/Linux y es un software libre.

Tails viene con varias aplicaciones preconfiguradas teniendo en mente la seguridad: navegador web, cliente de mensajería instantánea, cliente de correo electrónico, suite de oficina, editor de imágenes y sonido, y mucho más.

Tails fuerza todas las conexiones del sistema para que pasen por la red de anonimato TOR, de esta forma es prácticamente imposible que descubran tu IP en la red.

Whonix

Whonix es una distribución GNU/Linux basada en Debian con foco en la seguridad y privacidad. Su mayor objetivo es garantizar la privacidad, la seguridad y el anonimato en el acceso a internet.

Arrancar un sistema operativo en modo live puede ser una molestia, ya que es necesario reiniciar la máquina, pero a su vez, la instalación en un disco duro significa que siempre existe el riesgo de que la máquina sea comprometida. Sin embargo, Whonix ofrece una protección ingeniosa e inteligente por ser diseñado para trabajar como una máquina virtual dentro de VirtualBox.

Su uso se da a través de la ejecución de máquinas virtuales, de dos sistemas operativos Debian GNU/Linux fuertemente reconfigurados.

La primera, llamada “Gateway”, es la responsable de la conexión segura y anónima a internet exclusivamente a través de la red Tor.

Es en la segunda máquina virtual, llamada “Workstation”, donde el usuario realiza su trabajo normal, teniendo a disposición todos los paquetes de programas ofrecidos por la distribución Debian GNU/Linux.

Todas las comunicaciones de “Workstation” con internet se ven forzadas a través de la segunda máquina virtual, “Gateway”, de modo de evitar la fuga de la verdadera dirección IP del usuario.

Según el sitio web del proyecto, con el uso de Whonix las fugas de DNS son imposibles, y ni siquiera malware con privilegios de superusuario es capaz de encontrar la dirección IP real del usuario. Whonix está disponible en versiones para Qubes, KVM (Linux) y VirtualBox (Linux, Windows y Mac OS).

Linux Kodachi

El sistema operativo Linux Kodachi se basa en Debian 8.5, y proporciona un sistema operativo anónimo y seguro, teniendo en cuenta todos los recursos que necesita un usuario que se preocupa por la privacidad.

Kodachi es un sistema operativo que permite iniciar en cualquier ordenador desde un DVD, pendrive USB o tarjeta SD. Tiene por objeto preservar tu anonimato y privacidad.

Tens

Trusted End Node Security (TENS) es un live CD basado en Linux con el objetivo de permitir que los usuarios trabajen en un equipo sin el riesgo de exponer sus credenciales y datos privados a malwares, keyloggers y otros problemas de internet.

Incluye un conjunto mínimo de aplicaciones y utilidades, como el navegador Firefox y un asistente de cifrado para cifrar y descifrar archivos personales. El live CD es un producto producido por el Departamento de Defensa de los Estados Unidos de América, y forma parte de la Iniciativa de Protección de Software de esa organización.

También existe una versión “Deluxe” para el público en general, que contiene Adobe Reader y LibreOffice y todas las versiones incluyen un firewall personalizable. El sistema también puede crear registros a través de una smart card.

IprediaOS

IprediaOS es un sistema operativo rápido, potente y estable basado en la distribución Fedora Linux, que proporciona un entorno anónimo en internet (e-mail, chat, intercambio de archivos). Todo el tráfico de red es automático y transparente, cifrado y anónimo. Muchas aplicaciones están disponibles en IprediaOS, como el correo electrónico, peer-peer, bittorrent, IRC y otras.

Qubes OS

Aunque no sea necesariamente para un usuario novato, Qubes OS es una de las mejores distribuciones en términos de privacidad. El instalador gráfico es la única opción para instalar el sistema operativo en el disco duro, que será, entonces, cifrado.

El sistema utiliza el Xen Hipervisor para realizar una serie de máquinas virtuales, organizando tu vida en “personal”, “trabajo” e “Internet” para tu seguridad. Como resultado, si estás infectado con malware en tu equipo de trabajo, tus archivos personales no serán comprometidos.

El Escritorio utiliza ventanas de colores para mostrar las diferentes máquinas virtuales, facilitando la identificación de las mismas.

Discreete Linux

Esta distro es la sucesora del magnífico Ubuntu Privacy Remix. El sistema operativo no tiene soporte para hardware de red o discos duros internos, por lo tanto, todos los datos se almacenan fuera de línea en la memoria RAM o una tarjeta USB. La distro se puede ejecutar en modo live, pero al arrancar a partir de un CD, también es posible el almacenamiento de algunas configuraciones de cifrado “Cryptobox”.

Otra característica ingeniosa es que los módulos del kernel solo pueden ser instalados si son firmados digitalmente por el equipo de Discreete Linux. Dificultando, así, que los hackers puedan tratar de esconderse en un malware.

Discreete Linux proporciona un entorno de trabajo aislado y local al que troyanos y spyware no pueden acceder. Discreete permite procesar, cifrar y almacenar datos confidenciales o privados. Discreete sigue estando en beta pero, sin embargo, proporciona un producto muy útil para proteger tu privacidad y proporcionar seguridad.

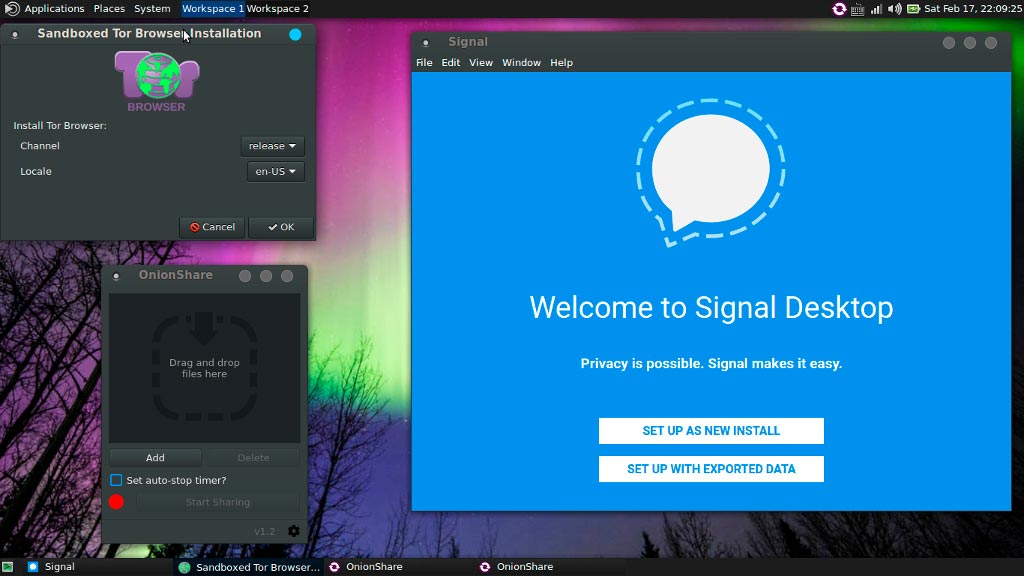

Subgraph OS

Subgraf es una distro basada en Debian y está diseñada para una seguridad perfecta. El núcleo se ha fortalecido con muchas mejoras de seguridad. Además, Subgraf hace “sandboxes” virtuales en torno de aplicaciones de riesgo, como los navegadores web. Así, cualquier ataque contra aplicaciones individuales no comprometerá a todo el sistema.

El firewall personalizado también enruta todas las conexiones de salidas a través de la red Tor de todas las aplicaciones que requieren la aprobación del usuario.

La distro está diseñada para ser instalada en un disco duro. El cifrado de todo el sistema de archivos es obligatorio, evitando que los datos de texto simple sean vulnerados.

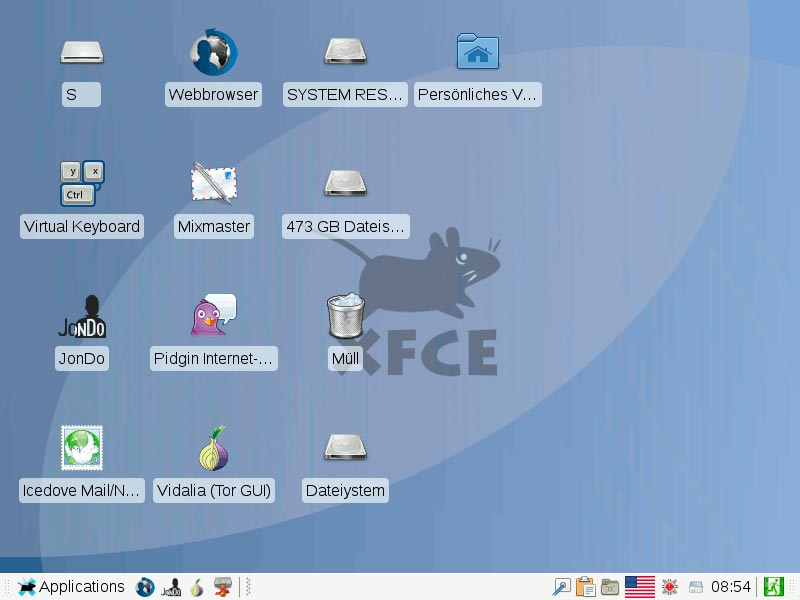

JonDo Live-CD/DVD

JonDo es otra buena distro basada en Debian que se especializa en anonimizar tu navegación. Al igual que Tails, JonDo también utiliza la red Tor para asegurarse de que permanezcas anónimo en la web.

Todo el software que viene con esta distribución está preconfigurado con anonimato, incluyendo el navegador Tor, Tor browser, Torchat y el cliente de chat Pidgin. JonDO ofrece una experiencia de usuario mucho mejor comparada con Tails, pero tiene un costo para uso comercial.

UPR (Ubuntu Privacy Remix)

UPR es otro sistema de distribución centrada en la seguridad que es particularmente fácil de usar y tiene como objetivo proporcionar un entorno de trabajo aislado en el que los datos confidenciales puedan tratarse con seguridad.

Utiliza discos USB cifrados para almacenar todos tus datos para protegerlos eficazmente de un acceso no solicitado. Y viene preinstalado con herramientas criptográficas como TrueCrypt y GnuPG para las necesidades de cifrado.

Sin embargo, vale la pena señalar que UPR no está necesariamente diseñado para el uso anónimo de internet, pero es la segunda cosa más cercana a un sistema operativo seguro si estás buscando instalarlo en tu PC en lugar de utilizar un sistema live. Y por supuesto, puedes instalar Tor o suscribirte a un servicio VPN después de haberlo configurado.

Mofo Linux

Mofo es una distribución de Linux enfocada en la privacidad para ayudarte a escapar de la vigilancia electrónica. Se basa en Ubuntu y utiliza el entorno de escritorio Unity.

Mofo Linux es básicamente Ubuntu con mucha herramienta de privacidad instalada y configurada por defecto. Si ya usas Ubuntu, Mofo puede ser una elección familiar.

Arch Linux

Arch Linux, en palabras de sus creadores, es una distribución ligera y flexible de Linux que intenta hacerlo todo sencillo.

Es una distro Linux para ordenadores basados en arquitecturas IA-32, x86-64 y ARM. La mayoría de las veces, se basa en paquetes binarios, que pueden facilitar el rendimiento del hardware actual.

Para acelerar los frecuentes cambios de paquetes, Arch Linux usa pacman (una abreviatura de “package manager”), desarrollado por Judd Vinet. Entre algunos de los paquetes interesantes que puedes encontrar en la “package search” (en el sitio web principal) se encuentran Accerciser, un explorador interactivo de accesibilidad Python para el escritorio de GNOME; Wireshark CLI, un analizador de protocolo de red gratuito para Unix y Windows; y AbiWord, un procesador de texto con todas las funciones.

Pero te estarás preguntando: ¿cuáles son sus características de seguridad?

Arch Linux tiene bastantes rasgos defensivos, que incluyen:

- Un sistema de permisos y atributos de archivos

- Cifrado de disco

- Control de acceso obligatorio

- Aplicaciones de sandboxing

Una de las razones por las que las frases de contraseña fuertes son tan integrales en Arch Linux es que se usan para proteger muchas de sus características, como cuentas de usuario, sistemas de archivos cifrados y claves SSH/GPG.

Cyborg Linux

Cyborg Linux consiste en una amplia variedad de herramientas orientadas a la investigación de redes y evaluación de vulnerabilidades. Entre ellos se encuentran:

- Angry IP Scanner: un escáner de puertos y direcciones IP muy rápido, que puede escanear ambos en cualquier rango.

- Nmap: un escáner gratuito de código abierto compatible con los sistemas Windows y Unix.

- Ghost Phisher: una aplicación de seguridad informática que incluye un falso servidor DNS, falso servidor DHCP, falso servidor HTTP y otras armas valiosas.

- WebScarab: un framework para analizar aplicaciones que se comunican a través de los protocolos HTTP y HTTPS.

También es completamente gratis, lo cual es muy práctico, especialmente para aquellos usuarios con un presupuesto ajustado. Además, tiene soporte completo para máquinas virtuales.

Security Onion

Al igual que Cyborg Hawk y Arch Linux, es una distribución de Linux diseñada para pruebas de seguridad.

También como sus contemporáneos Linux, Security Onion está armado con un completo repositorio de herramientas, incluyendo:

- Snort: un sistema de prevención de intrusiones en la red de código abierto.

- Suricata: un motor gratuito de detección de amenazas de red de código abierto.

- Bro: un marco para el análisis de redes.

– OSSEC (Open Source HIDS SECurity): un monitor de seguridad del sistema Unix que vigila todos los aspectos de la actividad.

La principal ventaja de Security Onion es que combina fácilmente tres funciones principales: captura completa de paquetes; sistemas de detección de intrusión basados en la red y en el host (NIDS y HIDS, respectivamente); y una variedad de potentes herramientas de análisis de sistemas.

Pentoo

Pentoo es un sistema operativo live CD enfocado a la seguridad y basado en Gentoo. La gran diferencia es que incluye muchas herramientas personalizadas, tales como:

- Un núcleo endurecido con parches AuFS

- Soporte de carga de módulos, al estilo de Slax

- Soporte Cuda/OpenCL con herramientas de desarrollo

Si no estás familiarizado con Gentoo, puede que sea bueno conocer ese sistema operativo antes de sumergirte en Pentoo, esa es tu elección, por supuesto.

Conclusión

Cuando se trata de tu seguridad o privacidad, es mejor jugar seguro en lugar de arrepentirse más tarde. Cada dos días hay noticias de un nuevo exploit, hack o malware suelto. También hay hackers en la web buscando constantemente robar tus datos privados o detalles financieros. Tails es el más popular y probablemente la opción más segura, pero siempre puedes protegerte con cualquier otra distro.

[irp posts=»56329″]La mayoría de los sistemas operativos antes mencionados tardarán tiempo y esfuerzos concertados para aprender a manejarlos, pero todo esto valdrá la pena.