Intel está investigando una nueva vulnerabilidad de canal lateral llamado Hertzbleed, que podría facilitar el robo de claves criptográfica AES con un mecanismo no tan común. La compañía se encuentra investigando este problema de seguridad de sus chips con investigadores de UT Austin, UIUC y UW.

Hertzbleed: Utiliza las frecuencias Boost de CPU para robar claves

Intel e investigadores han publicado un documento en donde revelan la vulnerabilidad Hertzbleed, con el que sería posible realizar ataques de canal lateral para robar claves del sistema. Esto se logra mediante la observación de los mecanismos de frecuencia y potencia de la CPU.

Según describen, los procesadores Intel y AMD están afectados por Hertzbleed, pero AMD aún no ha emitido ningún aviso al respecto, solo Intel.

Un ataque basado en Hertzbleed roba datos observando o explotando un efecto secundario de una operación en un sistema. En este caso, hablamos de la firma de energía de cualquier carga de trabajo criptográfica. Como ocurre con la mayoría de las cargas de trabajo, la firma de energía de una carga de trabajo criptográfica varía debido a los ajustes dinámicos de la frecuencia de reloj de la CPU. Un atacante puede convertir esas variaciones de frecuencias y potencia en claves criptográficas.

Te recomendamos nuestra guía sobre los mejores procesadores del mercado

Según el informe, todos los procesadores de Intel tienen este problema con Hertzbleed, mientras que los procesadores de AMD afectados son aquellos de las arquitecturas Zen 2 y Zen 3. De momento, se desconoce si los procesadores Ryzen 7000 (Zen 4) tienen este mismo problema.

Esta vulnerabilidad puede ser utilizada por cualquier atacante de forma remota, y prácticamente todos los procesadores deberían ser susceptibles, no solo de Intel y AMD, ya que los registros de frecuencias y potencia son parte de cualquier CPU moderno, todos aquellos que tengan el escalado dinámico de voltaje y frecuencia (DVFS).

Aunque se oye preocupante, Intel asegura que robar claves con esta técnica requeriría de sofisticadas capacidades de monitorización de energía de alta resolución, por lo que no parece un método sencillo para robar datos sensibles.

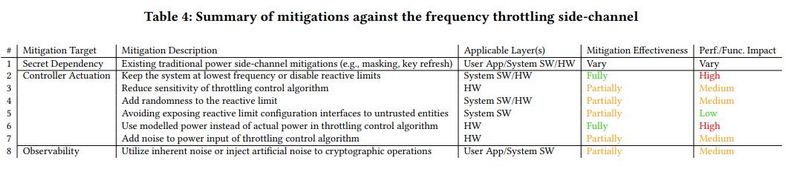

Tanto Intel como AMD aun no despliegan actualizaciones del firmware para este problema. Aunque los riesgos son mínimos, hay una forma de mitigar esta vulnerabilidad, desactivando las funciones Turbo Boost (Intel) o Precision Boost (AMD), aunque el impacto en el rendimiento es muy alto. A Hertzbleed se le ha asignado el ID Intel-SA-00698 y el ID CVE-2022-24436 para Intel, y CVE-2022-23823 para AMD. Os mantendremos al tanto de las novedades.