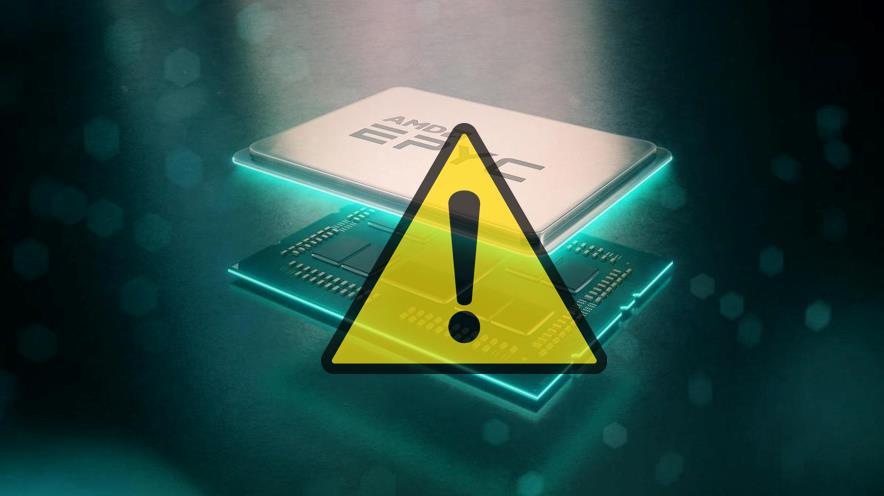

Los procesadores AMD EPYC hacen gala de una inmensa seguridad, algo muy importante para cualquier cliente empresarial, pues los equipos de un centro de datos son un elemento más que interesante para los hackers, y que para más están expuestos a su uso, tanto remoto como presencial, por parte de decenas de personas cada día. Ahora, parece que la cosa se tuerce un poco, pues se ha detectado una nueva vulnerabilidad que afecta a AMD EPYC y a su SEV (Secure Encrypted Virtualization). Veamos de qué se trata.

AMD EPYC sufre un revés en seguridad, tras detectarse una vulnerabilidad en SEV

Este problema ha sido detectado por investigadores de la Cornell University, que han presentado una prueba de concepto en la que describen al fallo como extremadamente grave.

Este problema ha sido detectado por investigadores de la Cornell University, que han presentado una prueba de concepto en la que describen al fallo como extremadamente grave.

SEV, o Secure Encrypted Virtualization, es una tecnología que forma parte del AMD Secure Processor. Este es un coprocesador integrado en procesadores como los AMD EPYC, que básicamente provee funciones de seguridad que van totalmente aparte de la CPU normal. En el caso del SEV, lo que hace es encriptar la memoria de las máquinas virtuales, usadas ampliamente en servidores, de forma que los entornos de memoria de estas se encuentran totalmente aislados y en máxima seguridad.

Os extraemos unas declaraciones del Abstract de la prueba de concepto:

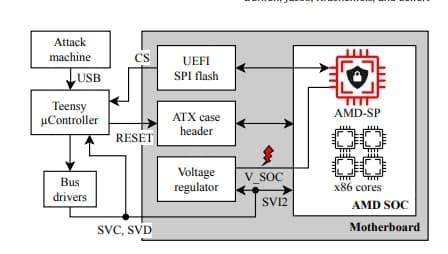

Presentamos un ataque de manipulación de voltaje que permite a un atacante ejecutar cargas de trabajo personalizadas en el AMD Secure Processor de todas las microarquitecturas que soportan SEV (Zen 1, Zen 2, Zen 3). Los métodos presentados nos permiten desplegar un firmware de SEV personalizado en el AMD Secure Processor, que permite a un atacante desencriptar la memoria de una máquina virtual.

Entonces, como vemos los procesadores afectados incluyen a los AMD EPYC de todas las generaciones, y ahí el SEV es una característica fundamental.

Si revisamos brevemente la prueba de concepto presentada, vemos cómo el punto clave del ataque está en modificar la regulación de voltaje de la placa, por lo que partimos del hecho de que se necesita acceso físico a la máquina para ejecutar el ataque. Además, si bien es una manipulación barata de hacer, no es fácil.

Si revisamos brevemente la prueba de concepto presentada, vemos cómo el punto clave del ataque está en modificar la regulación de voltaje de la placa, por lo que partimos del hecho de que se necesita acceso físico a la máquina para ejecutar el ataque. Además, si bien es una manipulación barata de hacer, no es fácil.

¿Dónde está la preocupación entonces? Muy fácil: en administradores de sistemas «corruptos» que no tengan privilegios de acceso al equipo, pero sí la posibilidad de acceso físico a la máquina. Además, tras realizar el ataque podría obtener unas claves suficientes para atacar remotamente esas máquinas virtuales.

AMD no ha hecho más comentarios que recordar la necesidad de acceso físico a la máquina, en declaraciones a The Register. No han hecho declaraciones formales.

Eso sí, hay que tener en cuenta que esta prueba de concepto todavía no se ha convertido en una vulnerabilidad formalmente (CVE), así que no podemos saber todavía qué opina AMD al respecto. Esto suele ocurrir cuando los descubridores del ataque no dan, como es de esperar, un margen a la compañía para preparar su respuesta.

También es preciso recordar que, en cuanto a historial de vulnerabilidades, Intel lo ha tenido siempre muy crudo: hace un año, la lista de vulnerabilidades CVE era de 16 para AMD y 247 para Intel. Ahora, es de 21 y 487 respectivamente. Con esto lo que pretendemos decir es que una noticia así no debe convertirse en «carnaza para haters» a la ligera, da igual con qué compañía ocurra.

También es preciso recordar que, en cuanto a historial de vulnerabilidades, Intel lo ha tenido siempre muy crudo: hace un año, la lista de vulnerabilidades CVE era de 16 para AMD y 247 para Intel. Ahora, es de 21 y 487 respectivamente. Con esto lo que pretendemos decir es que una noticia así no debe convertirse en «carnaza para haters» a la ligera, da igual con qué compañía ocurra.

Finalmente, decir que los investigadores se han basado en una vulnerabilidad similar de Intel SGX (Software Guard Extensions), denominada Voltpillager, y que para una mitigación del problema sugieren una solución patentada por NVIDIA, que se basa en monitorizar el voltaje para detectar estas intrusiones.

Te recomendamos la lectura de los mejores procesadores del mercado.

Evidentemente, recordamos también que esta vulnerabilidad es totalmente irrelevante para un usuario doméstico, incluso si nuestros procesadores contasen con la funcionalidad que se ha comprometido. Veremos si AMD hace declaraciones al respecto, y seguiremos informando.