Token es una de esas palabras provenientes del inglés y que se utilizan frecuentemente en redes, informática e incluso en operaciones bursátiles bancarias. Seguramente donde más la hayas escuchas es en las redes “Token Ring”. En esencia el significado va a ser el mismo, algo ambiguo pero que esperamos explicar con la mayor precisión y sencillez posibles.

Índice de contenidos

Qué es un Token en informática

Comencemos por definir el significado general de token, el cual representa un objeto o símbolo (seria esa su traducción al español), que puede ser tanto software como hardware que representa la capacidad o derecho de realizar una operación.

Este término sobre todo se utiliza en el campo de seguridad, ya que el token es un identificador que convierte un dato sensible en uno que es seguro. A este proceso se le llama tokenización, en el cual se coge un dato o elemento o elemento de información que podría ser por ejemplo un texto plano y el añade una capa de protección para convertirá en un dato encriptado o confidencial. También existen tokens en forma de dispositivos generadores de contraseñas de un solo uso.

En la actualidad los datos sensibles que viajan por la red y que son almacenados, por ejemplo, cuentas bancarias, registros médicos y sobre todo transacciones bursátiles por Internet, deben ir tokenizados, y un destokenizador los destokenizará para que los sistemas lo utilicen de forma segura. Y, si podríamos haber hecho un trabalenguas con este tema.

Podemos distinguir todos estos tipos de token:

- Token Ring: se trata de una topología de red en la que un token circula en un anillo lógico. Esto lo veremos más detalladamente a continuación

- Token de acceso: será un objeto que representa una operación de control de acceso

- Token de seguridad: en este caso será un objeto cuya finalidad es la de autenticar a un usuario en un equipo. Puede ser un elemento hardware o software.

- Token de sesión: es un identificador único que define una sesión, por ejemplo, el nombre de usuario

El token es un término bastante relacionado con la economía, y hablamos de él como criptomonedas, fichas de juego en casinos, monedas físicas, etc.

Ejemplo de token en programación

Si los tokens son objetos lógicos o físicos, cada elemento que constituye un código de programa es uno de estos elementos, por ejemplo:

“SI cadena =! clave ENTONCES”

Cada uno de estos elementos es un token, algunos de ellos son identificadores de clase y otros valores.

- SI y ENTONCES son palabras reservadas, que se utilizan como tokens de clase para crear una condición.

- =! Es un token operador, crea la condición lógica que debe cumplirse

- cadena y clave son los identificadores, que pueden estar encriptados para que su valor interno no sea descifrado por nadie excepto el programa que lo utiliza.

Arquitectura de red Token Ring

Aunque en la actualidad es una arquitectura que ya no se utiliza y que ha sido sustituida en todos los ámbitos por los estándares de Ethernet, merece la pena hacer una referencia a ella con el mero hecho de proporcionar aprendizaje.

Esta arquitectura apareció tras la creación de las primeras redes de transferencia de datos como ARPANET. Empresas como Procom, Proteon y más tarde IBM crearon las primeras redes de este tipo. Precisamente fue IBM el que más apostó por ellas, aunque ofrecía precios sumamente altos por su licencia. Pero ya en los 70 se comenzó a implementar el estándar Ethernet mediante IEEE, utilizando cables coaxiales y topología en estrella o mallada mucho más económica, versátil.

Token Ring no es una red con topología en anillo

Es importante dejar claro que Token Ring no es una red en anillo propiamente dicha. En estas redes cada nodo está conectado tanto a derecha como a izquierda hasta formar un anillo cerrado. Y un equipo cae, la red se rompe y deja de funcionar, al menos aquellas en las que la información solo puede viajar en un sentido.

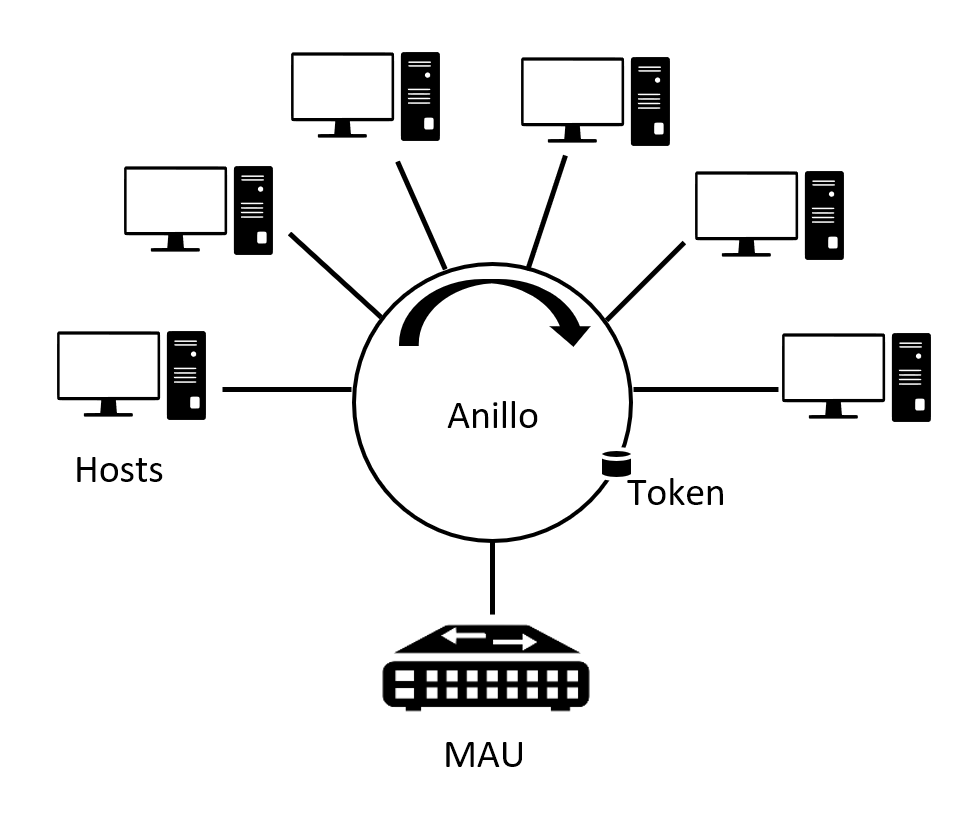

Pero una red de este tipo no es eso, la implementación que hizo IBM se trataba de una red con topología lógica en forma de anillo, pero que físicamente se ve como una topología en malla, tal y como veis en el gráfico anterior. En ella existe una unidad de acceso de estación múltiple (MAU o MSAU), que mediante el paso de testigo (token) con un frame de 3 bytes que recorre el anillo, se conectando con los distintos nodos de la red colocados en estrella. Como vemos, es muy distinta a la red en anillo básica, ya que aquí los nodos no están directamente conectados entre ellos, sino más bien a un bus en anillo que se cierra sobre sí mismo.

Esa topología está estandarizada según IEEE 802.4, y actualmente está en desuso en beneficio a Ethernet. Las características de una red Token Ring serían:

- Topología lógica en anillo y física en estrella

- Puede utilizar cable de par trenzado y soporta una longitud máxima de 366 m

- La distancia entre el MAU y un nodo no puede ser más de 100 m

- La capacidad máxima de una MAU es de 8 nodos (8 bocas)

- Su velocidad máxima es de 16 Mbps, aunque con HSTR se elevó a 100 Mbps

Protocolo Token Passing y funcionamiento

Realmente el anillo está dentro de la MAU, así que toda la información deberá pasar por ese dispositivo para que sea enviado no al nodo de destino directamente, sino al siguiente nodo en el orden que haya sido establecido. Esta es la diferencia fundamental con una red en estrella, en la que el frame no circula por el anillo hasta encontrar su destino, sino que es enviado directamente al nodo de destino o a todos a la vez si utilizamos un hub.

Token passing es el protocolo encargado de asegurar que todo marcha de forma ordenada, así que un equipo no podrá transmitir a la red hasta que el token no llegue a ese equipo. Aunque un equipo no vaya a recibir o transmitir nada, el token irá pasando por cada uno de ellos continuamente, siendo un testigo que utilizará solo el interesado en cada momento.

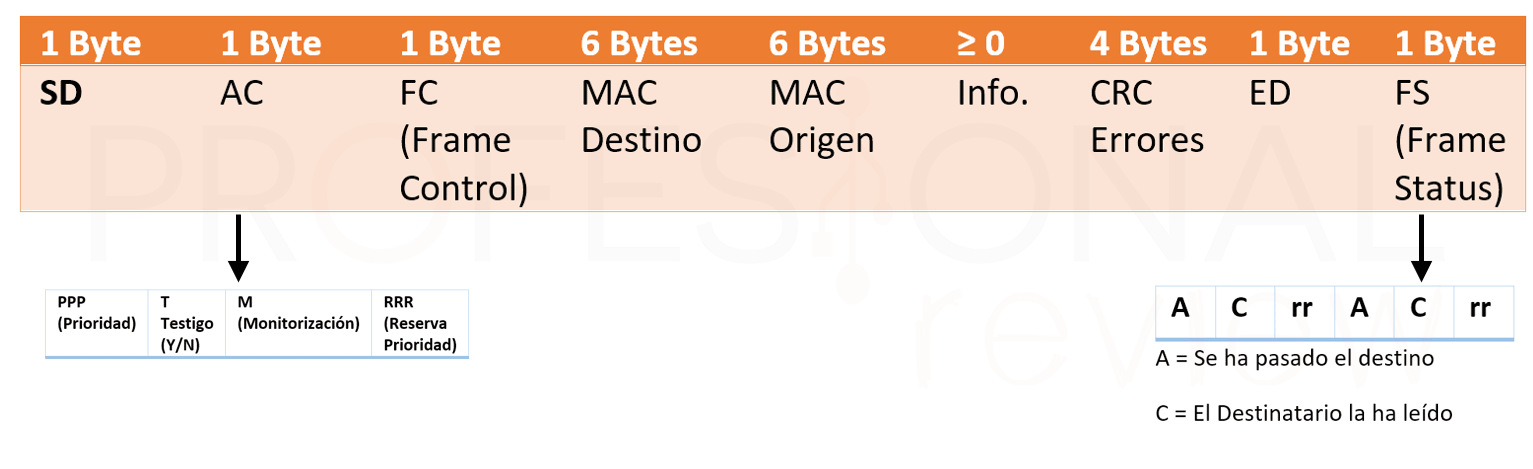

El token es un frame de 3 byte que contiene:

- SD (Star Delimiter): 8 bits para indicar dónde empieza el token

- AC (Access Control): otro byte para indicar si el token está libre (0) u ocupado (1)

- ED (End Delimiter): igual que el primero para delimitar el final del token

Además, la trama completa contará con 12 bytes para almacenar la dirección de destino y origen, 4 bytes para control de errores CRC y otros dos bytes para control y estatus de la trama.

El token se quedará en cada nodo como máximo 10 ms, a lo que se le llama holding time. Cuanto meta la información, la trama continuará viajando hasta que el nodo interesado la coja y la copie. En este instante un bit indicará que ya ha sido copiado, para que al llegar a la MAU el token se reinicie y vuelva a realizar el paso por el anillo.

Posibles errores en la red Token Ring

Como en todas las redes, pueden existir errores tanto en la pérdida del token como en la pérdida o rotura de un nodo de la red, así que como que quede completamente definida conviene saber qué se haría en estos casos.

En primer lugar, debemos saber que todos los nodos conectados a esta red pueden adoptar la condición de monitor activo (AM) o stand-by (SM). Solamente puede haber un AM, el cual se encarga de vigilar el funcionamiento de la red, y se decide mediante el token claiming. Cuando el AM falla, el SM más cercano enviará un claim token frame, al siguiente nodo el cual cambiará la dirección MAC por la del emisor si esta tiene un valor más alto. De esta forma pasará por todos los nodos del anillo 3 veces, y la MAC que permanezca en el claim token frame será la del nuevo AM de la red.

El AM tiene otras importantes funciones, como por ejemplo creará un nuevo token si el actual desaparece. Y es que cuando el token pasa por el AM, este coloca un temporizador a 10 ms, si el token tarda más en pasar, entonces se dará por perdido y se creará uno nuevo.

También puede pasar que el receptor del paquete no esté presente, así que el AM debe asegurarse que llega al destino colocando un bit a un determinado valor. Si vuelve a pasar por el AM con ese mismo valor, la trama se destruirá.

Conclusiones sobre el token y porque se dejó de utilizar esta topología de red

Ya hemos visto el significado de un token y su multitud de usos en informática, pero sin duda es más conocido por la topología que lleva su nombre Token Ring, que es seguramente por la que has entrado en este artículo.

En la actualidad esta red ha caído en desuso en beneficio de Ethernet, ya que esta ofrece una serie de ventajas obvias frente a esta topología, como por ejemplo permitir la conexión directa de equipos mediante cables cruzados o detección automática.

Y a pesar de que esta topología evita las colisiones de paquetes, Ethernet es mucho más rápida y con una implementación más barata debido al uso por parte de Token Ring de tarjetas de red más caras y a la obligación de utilizar enrutadores de 8 puertos.

¿Conocías esta topología de red, pesabas que Token Ring era simplemente una topología en anillo? Si quieres aclarar algo, tienes alguna pregunta, o te ha gustado, déjanosla en un comentario abajo.