Firewall: qué es, qué tipos hay y cómo protege todo tipo de redes

Un firewall o cortafuegos es uno de los elementos primordiales para proteger cualquier red de comunicaciones de ataques. En este artículo, analizaremos qué es exactamente un firewall, qué tipos hay, cómo nos protege y dónde están sus limitaciones. Veremos cómo una red doméstica y una profesional se diferencian en el tipo de firewall usado, pero que todas utilizan este componente. ¡Comenzamos!

Índice de contenidos

Qué es un firewall o cortafuegos y qué protege

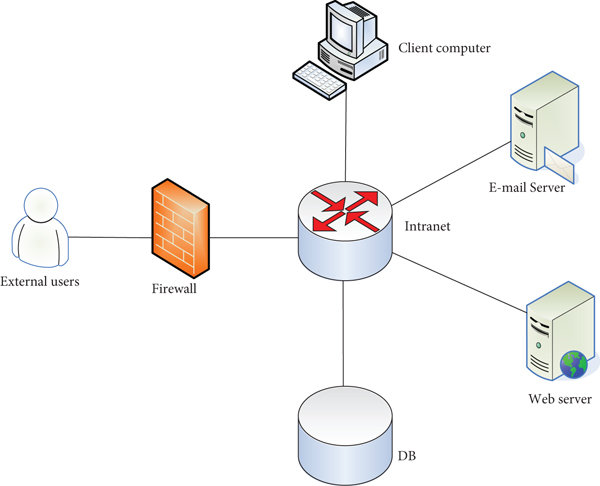

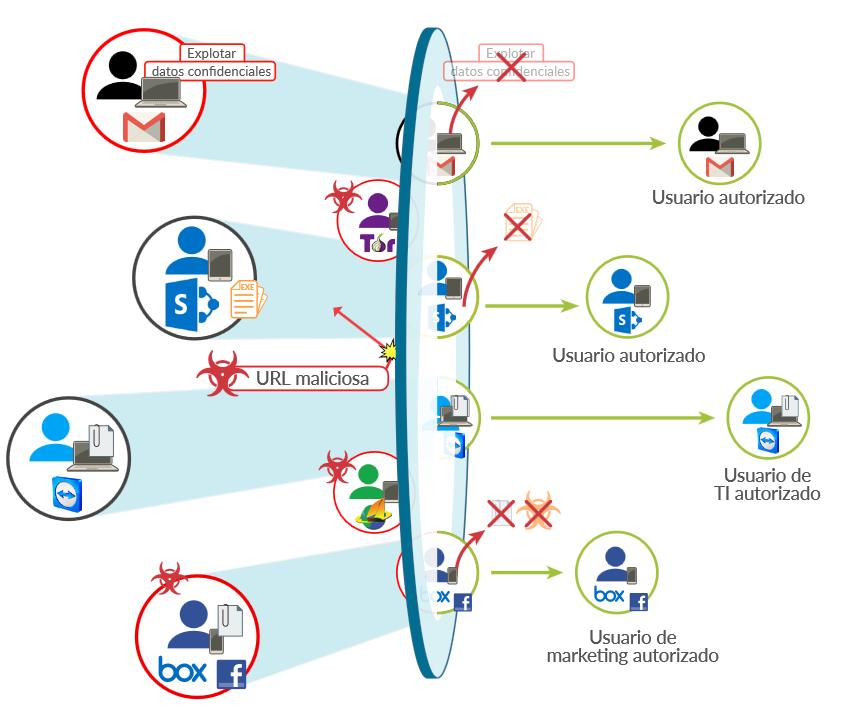

Un firewall es un sistema (que puede ser solo un software, o también un equipo hardware) que implanta una política de control de accesos entre dos redes, para proteger a una red interna privada frente a a la recepción de un paquete malicioso que intenta entrar en la red interna, o para evitar que salga al exterior aquello que no debe.

El firewall analiza cada paquete que intenta entrar o salir de la red interna (intranet): comprueba su procedencia, su destino, su contenido y todos sus detalles para decidir si se permite el paso o no.

En definitiva, el cortafuegos nos da protecciones contra situaciones tales como:

- Accesos no autorizados desde la red exterior hacia la red interna protegida (puede ser Internet u otra red interna, pero de menos confianza que la red protegida). Por ejemplo, bloquear un intento de acceder a un software de comunicación en la red interna.

- Puede limitar la salida a la red exterior desde la interior. Por ejemplo, evitar que se envíe información al exterior desde una aplicación que maneja datos confidenciales.

Si todavía no te ha quedado claro el concepto de firewall, hay varias analogías de la vida real en las que podemos pensar:

Si todavía no te ha quedado claro el concepto de firewall, hay varias analogías de la vida real en las que podemos pensar:

- Un cortafuegos forestal, que es lo que le da nombre al firewall. Ante una amenaza de fuego en un bosque, conseguimos impedir el paso a otro bosque protegido.

- Una puerta blindada. Evitará accesos no autorizados a nuestra vivienda. Esta analogía es muy buena para explicar que un firewall no es suficiente a la hora de establecer políticas de seguridad, ya que de nada sirve una puerta blindada si nuestra casa es de madera.

- Un control de fronteras. Analizaremos quién entra a nuestro país y si tiene permiso o no para hacerlo, y lo mismo para salir.

Limitaciones de un cortafuegos

Como acabamos de indicar, un firewall no es un «sistema infalible» que convierta nuestra red en segura de manera instantánea. Hay una serie de limitaciones importantes que debemos tener en cuenta. Vamos a analizarlas, sobre todo desde el punto de vista de una empresa:

- Si hay una aplicación o servicio al que permitimos el acceso, el firewall no podrá hacer nada si hay un bug o vulnerabilidad en ese software, y un atacante lo aprovecha. Por ejemplo, si somos una empresa y permitimos acceder al servidor de correo desde cualquier lado, el cortafuegos dejará pasar todos los paquetes, incluso si están aprovechando un bug o vulnerabilidad con fines maliciosos. ¡Hay que seguir tomando todas las medidas de seguridad!

- No protegen otros tipos de accesos que no sean por la red externa. Por ejemplo, un ataque con una memoria USB, o una intromisión en una WiFi de la red interna porque está mal protegida.

- Tampoco protegen contra un ataque realizado desde la propia red interna, ya que se presupone que todos los dispositivos están autorizados y son de confianza. Hay que implantar medidas de seguridad adicionales, tanto físicas como de acceso a la red.

- Debemos configurar las reglas del firewall con cabeza. Si no, causaremos una gran molestia a los usuarios que quieran realizar acciones legítimas.

- En general, los firewalls se deben administrar muy bien y estar perfectamente configurados. Es un proceso bastante complicado.

Además, hemos de considerar otra vulnerabilidad que nos puede afectar enormemente. Los cortafuegos son susceptibles de sufrir ataques por spoofing. El spoofing es una técnica de falsificación y suplantación en la que se modifica la dirección de origen de un paquete, para que parezca que ha llegado desde una IP que nada tiene que ver con la real.

Además, hemos de considerar otra vulnerabilidad que nos puede afectar enormemente. Los cortafuegos son susceptibles de sufrir ataques por spoofing. El spoofing es una técnica de falsificación y suplantación en la que se modifica la dirección de origen de un paquete, para que parezca que ha llegado desde una IP que nada tiene que ver con la real.

Entonces, si solo permitimos la entrada de paquetes desde una IP concreta «X», un paquete desde una IP «Y» al que se le hace spoofing puede hacerse pasar por «X» y pasar por el firewall sin problemas. Es por eso que hay que utilizar protocolos como IPSec.

Tipos de firewall

Hay distintas formas posibles de clasificar los firewalls. En este caso, hablaremos de los tipos de cortafuegos según su tecnología, mientras que después los clasificaremos según el tipo de dispositivo usado.

Firewall de filtrado de paquetes estático: tipos de reglas

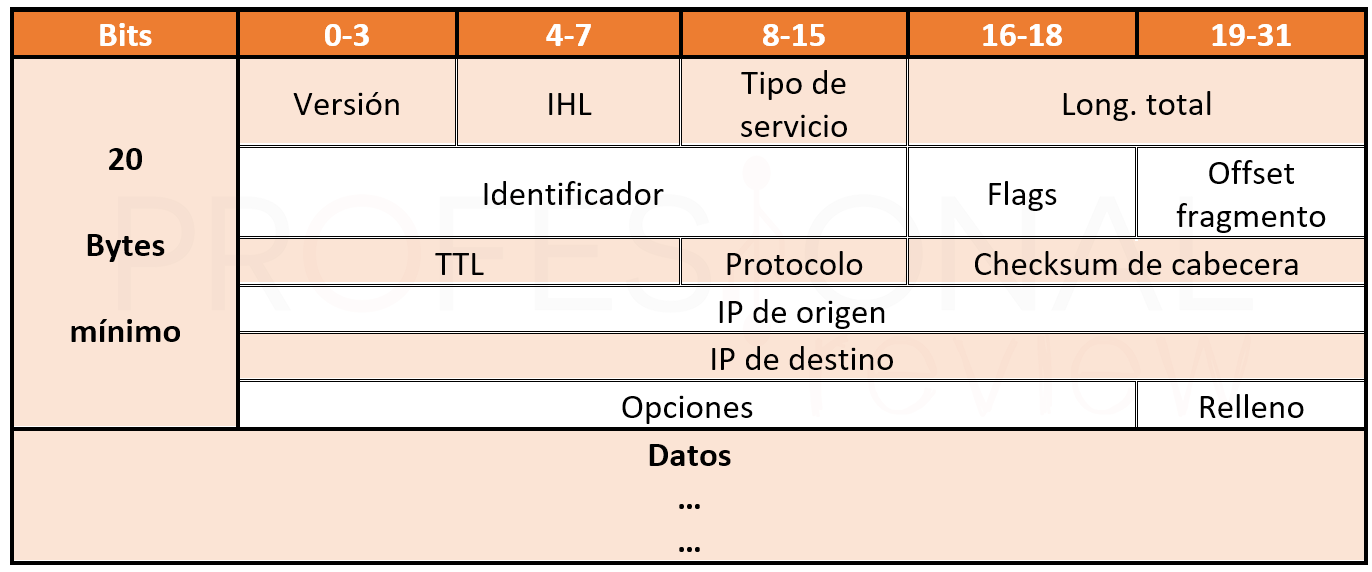

Un firewall de filtrado de paquetes estático es lo que en general entendemos como lo normal o estándar. Estos se basan simplemente en inspeccionar los paquetes que entran y salen para aceptarlos o rechazarlos a base de unas reglas establecidas, y según las características de la cabecera del paquete.

En concreto, para definir las reglas de filtrado de paquetes se puede aprovechar la siguiente información de cada paquete:

En concreto, para definir las reglas de filtrado de paquetes se puede aprovechar la siguiente información de cada paquete:

- Dirección IP de origen y destino.

- Protocolo con el que son enviados, como por ejemplo TCP o UDP.

- Puertos de origen y de destino.

- Uso de flags determinadas en la cabecera TCP. Por ejemplo, si el tipo de paquete es una petición de conexión.

- Dirección (entra en la red, o sale de la red).

- Por qué dispositivo físico está pasando el paquete.

En la configuración del firewall, se define cada regla con estos parámetros. Además, hay que elegir qué tipo de política se usa:

En la configuración del firewall, se define cada regla con estos parámetros. Además, hay que elegir qué tipo de política se usa:

- Rechazar todo lo no permitido explícitamente. Aquí, las reglas se establecen para aceptar paquetes. Un paquete que no cumpla ninguna regla será rechazado automáticamente y por defecto.

- Permitir todo lo no denegado explícitamente. Permite todo el tráfico salvo aquellos paquetes que cumplan alguna regla, que será de denegación.

En cualquier caso, podemos definir tres acciones posibles en una regla:

- Aceptar. Permite que el paquete pase por el firewall.

- Denegar (REJECT). El paquete es descartado, y se envía un aviso al origen.

- Descartar (DROP). El paquete es descartado, pero sin avisar al origen.

- También hay otras acciones posibles, por ejemplo reglas cuya acción es el logging (informar del paquete en el registro de actividad)

Si se hace DROP, quien hace la comunicación esperará un tiempo fijo (timeout) hasta que expire.

La diferencia entre denegar y descartar es importante. Puede que queramos que el origen sepa que su paquete ha sido rechazado, pero por ejemplo si estamos ante un posible intento de acceso malicioso nos interesa más hacer perder el tiempo al atacante. Con una acción DROP, el origen estará esperando una respuesta hasta que pase un tiempo de expiración, mientras que con REJECT recibirá el aviso de rechazo automáticamente.

Cortafuegos de filtrado dinámico

Otro tipo de firewall de filtrado de paquetes es el que hace uso de un filtrado dinámico. Estos cortafuegos cuentan con un estado, es decir, toman decisiones en función de los paquetes que ya habían pasado con anterioridad.

Con un firewall dinámico puede abrir una sesión y permitir todos los paquetes de esa sesión, y luego cerrarla

Es decir, un cortafuegos de filtrado estático «tradicional» evalúa independientemente cada paquete, sin importar lo que haya pasado antes. En cambio, aquí hay una monitorización dinámica del intercambio de paquetes que se está dando en la red. Es muy interesante para mantener sesiones de comunicación en las que se permite el paso de paquetes, y cuando se cierra la sesión se deja de permitir.

Lo bueno de este tipo de firewall es que la definición de reglas es más inteligente y segura. Pero también son más complejos de manejar, y sobre todo hay un reto para las grandes redes profesionales: el de compartir el estado entre el cortafuegos principal y uno secundario.

Cortafuegos de capa de aplicación y de nueva generación

Vamos con otro tipo de firewall muy importante, el de capa de aplicación. En este caso, el filtrado es capaz de llegar hasta la capa de aplicación del modelo OSI. Es decir, las reglas pueden llegar hasta el propio contenido de los paquetes. Esto es muy útil porque permite, por ejemplo, filtrar correos electrónicos según su contenido, de forma que no permita pasar a aquellos que se consideren maliciosos.

De aquí surgen los firewalls de nueva generación, o next-gen firewalls, que combinan el modelo de firewall tradicional con los cortafuegos de aplicación, y otras características como inspección profunda de paquetes (DPI), sistemas de prevención de intrusiones (IPS), filtrado de sitios web, QoS, inspección antivirus, manejo de identidades de aplicaciones de terceros, paneles de control avanzados, etc.

Firewall básico en el hogar VS firewall en una empresa o centro de datos

¿Cuál es la diferencia entre un firewall básico de un hogar y uno localizado en una red de una empresa o un centro de datos? En un caso doméstico, dispondremos de firewall como un programa de nuestro ordenador, y también como una funcionalidad básica de nuestro router. Pero en las redes empresariales se usan aparatos dedicados con la única función de servir como cortafuegos de la red.

A día de hoy, las empresas usan firewalls de nueva generación.

Los firewalls de alto rendimiento que se utilizan en esas redes cuestan miles de euros, incluyen múltiples características y un sistema operativo propio con una gran cantidad de funcionalidades, al tratarse de firewalls de nueva generación. La tranquilidad que proporcionan los firewalls a los administradores de sistemas, expertos en ciberseguridad y los propios clientes no tiene precio. Es por ello que se combina el uso de estos carísimos equipos y una configuración extremadamente cuidadosa.

¿Necesito instalar un cortafuegos en mi PC de casa?

Si tan importante es un firewall, ¿necesito uno? La realidad es que los usuarios domésticos nos podemos conformar con algo sencillo, y ya estamos cubiertos. Por una parte, los routers que instalan las compañías y los que compramos integran un firewall básico, y luego tenemos también el Firewall de Windows en nuestro ordenador.

En general, estos se basan en el bloqueo de conexiones entrantes, para evitar ataques remotos en nuestro ordeandor, precisamente eso es lo que nos lleva al famoso proceso de abrir puertos, que no es más que añadir una regla al firewall de nuestro router.

En general, estos se basan en el bloqueo de conexiones entrantes, para evitar ataques remotos en nuestro ordeandor, precisamente eso es lo que nos lleva al famoso proceso de abrir puertos, que no es más que añadir una regla al firewall de nuestro router.

Además, la protección se complementa con lo bien que funciona Windows Defender en general. Sin embargo, si realmente quieres una capa de protección diferente, puedes probar alguno de los mejores antivirus del mercado, que normalmente incluyen un firewall.

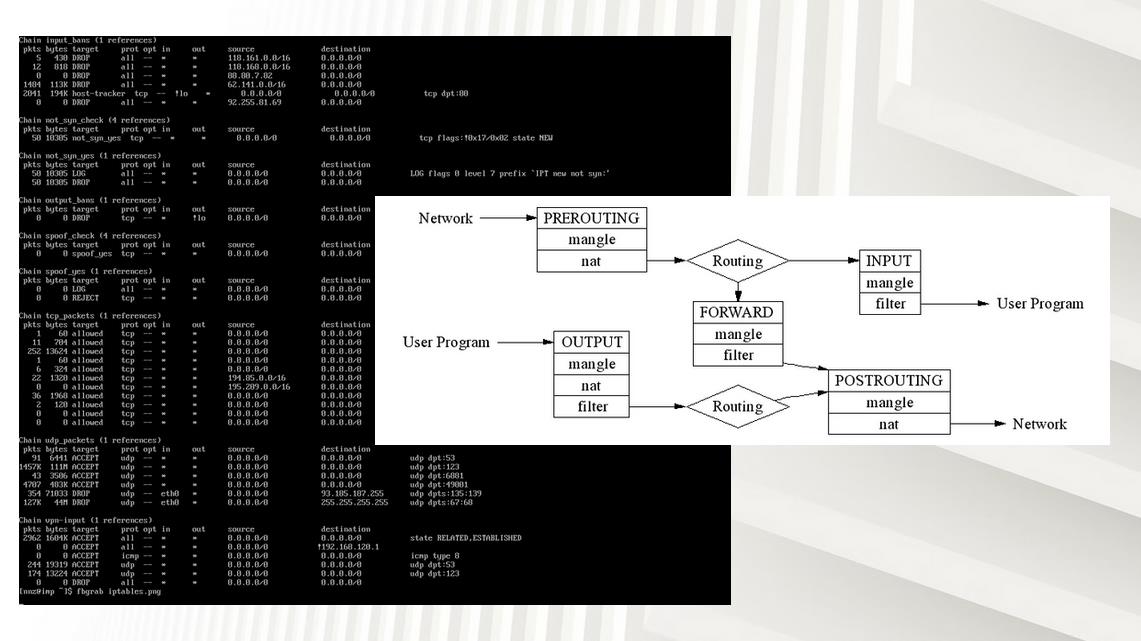

Firewall con iptables

En dispositivos Linux, uno de los firewalls fundamentales es iptables (más bien es su herramienta de configuración, como parte del proyecto Netfilter). Este es un software con el que podemos definir todo tipo de políticas de filtrado tal y como las explicamos antes, en base a tablas de reglas. Podemos establecer las políticas básicas, por ejemplo estas reglas bloquean con DROP todos los paquetes entrantes, salientes y redirigidos de la red:

iptables -P INPUT DROP iptables -P OUTPUT DROP iptables -P FORWARD DROP

Para la definición de reglas más complejas, pasaríamos a comandos bastante más largos y liosos, que hacen de iptables un quebradero de cabeza para cualquiera que no esté familiarizado con este software. Es por eso que hay interfaces gráficas para configurar iptables, y también generadores de reglas para ahorrarnos un poco de tiempo.

Algunos ejemplos de comandos con iptables:

iptables -A INPUT -p tcp --dport 80 -m limit --limit 25/minute --limit-burst 100 -j ACCEPT

Limita las conexiones posibles a 25 por minuto en el puerto 80, tras las primeras 100 conexiones.

iptables -A INPUT -s 88.88.88.88 -j DROP

Bloquea la entrada de comunicaciones con la IP 88.88.88.88 (inventada)

Conclusiones acerca del cortafuegos o firewall

Como hemos visto, el firewall es una pieza indispensable de cualquier red, y sobre todo aquellas que se comuniquen con Internet. Nos permite establecer una política de control de accesos en la que aceptaremos o rechazaremos los paquetes que entren y salgan de nuestra red interna, según un conjunto de reglas.

Estas reglas pueden ser más o menos complejas, gracias a algunos tipos de firewall como los de filtrado dinámico o los de capa de aplicación, pero en general la idea es la misma.

Te recomendamos la lectura de los mejores routers del mercado.

Además, un firewall profesional no tiene absolutamente nada que ver con los que usamos de manera doméstica en nuestras casas. En entornos empresariales y centros de datos, la exposición a intentos de ataques y suplantaciones externas es abrumadora, por lo que se usan aparatos dedicados a funcionar como firewall que son carísimos e incluyen funciones muy complejas.

¡Esperamos haberte ayudado a entender este concepto que tanto influye en mantener nuestra seguridad en Internet!